So sind wir nicht mit einem Scam reich geworden

Stellen Sie sich vor, eine unbekannte Nummer ruft an. Eine automatische Stimme fordert auf, einen WhatsApp‑Kontakt hinzuzufügen – mit einem Job‑Versprechen. Für viele ein klarer Betrugsindikator, für uns ein Anlass zur Recherche. Wir haben uns – mit dem Mindset von Ethical Hackern – in die Rolle eines Opfers versetzt, um das Schema von innen zu verstehen.

Wer zuletzt Anrufe von Nummern mit +420 oder +43 bekam, ist nicht allein. Ausgangspunkt war ein größerer Leak von Telefonnummern und Daten eines Telekom‑Providers – bis zu 850.000 Kundenkonten. Dieser Beitrag schildert unsere „Mission“: wie Betrüger in Europa Psychologie, Social Engineering und Technik kombinieren, um Menschen um Geld zu bringen.

Schritt 1: In die Höhle des Löwen

Mit Neugier und allen Schutzmaßnahmen legten wir die Nummer in WhatsApp an. Es ging nicht um Geld, sondern um Recherche. Wir erzeugten eine vollständig neue Identität – neue E‑Mail, Bankkonto und Telegram‑Profil –, die nicht mit uns verknüpft werden konnte.

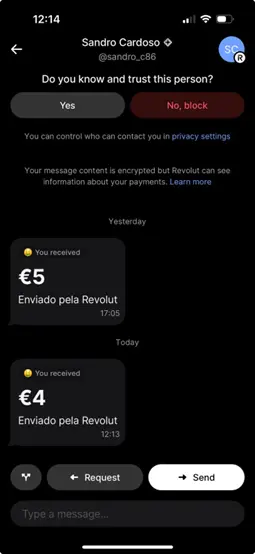

Die erste Aufgabe kam sofort: ein TikTok‑Video liken und einen Screenshot senden. Die „Belohnung“: 5 Euro. Mit neuem Account erledigten wir die Likes. Danach ging es auf Telegram weiter: Eine „Rezeptionistin“ bat um IBAN und (erfundene) Identität – und überwies tatsächlich Geld.

Das soll Vertrauen und Legitimität erzeugen. Der psychologische Trick ist zentral: Eine kleine Zahlung suggeriert, dass das „System“ funktioniert, senkt die Wachsamkeit – und Opfer riskieren eher mehr.

Schritt 2: Der Weg in die „Arbeitsgruppe“

Nach der ersten Zahlung wurden wir in eine große „Arbeitsgruppe“ auf Telegram mit über 3.500 Mitgliedern aufgenommen. Diese Gruppe dient als sozialer Beweis – sie soll eine legitime, große Community vorgaukeln, die Geld verdient. Aufgaben kamen regelmäßig: Liken, Abonnieren, Teilen. Für jede Aufgabe gab es 1 Euro. Alles wirkte verdächtig einfach. Weil bis zu 180 Euro pro Tag versprochen wurden, machten wir weiter.

Bald kam, was wir erwartet hatten: Premium‑, also kostenpflichtige Aufgaben. Unser „Guthaben“ stieg langsam auf 9 Euro, und wir zahlten 10 Euro in die erste Premium‑Mission ein. Effektiv investierten wir aus eigener Tasche nur 1 Euro als Einstieg in das angebliche „große Vermögen“.

Schritt 3: Die Krypto‑Falle

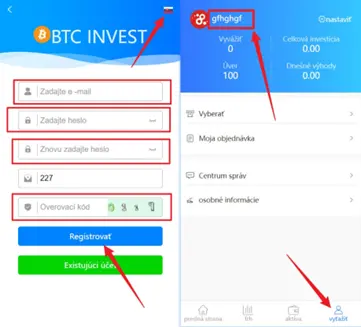

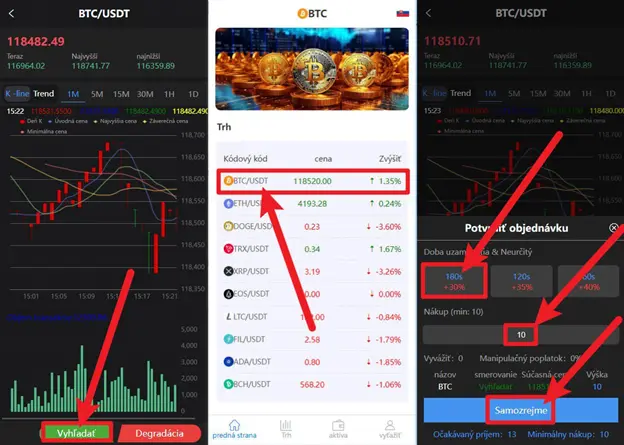

Unsere „Rezeptionistin“ leitete uns an einen „erfahreneren Trader“ weiter. Für die bezahlten Aufgaben wurden wir an einen weiteren Telegram‑Account und auf eine betrügerische Seite geführt, die wie eine Krypto‑Handelsplattform aussah: https://www.hdbtcjle.com//#/Reg?code=227. Dort erschienen die „eingezahlten“ 10 Euro als gutgeschrieben – der Trader habe sie „transferiert“. Man erklärte uns, wie man „investiert“, und binnen zehn Minuten wurde aus der „Einlage“ angeblich 16 Euro.

Für echte Opfer ist das ein starker Moment: Der vermeintliche Beweis, dass das System funktioniert und Gewinn bringt, überdeckt Rationalität und schürt Gier. In dieser Phase glauben viele – und erhöhen ihren Einsatz.

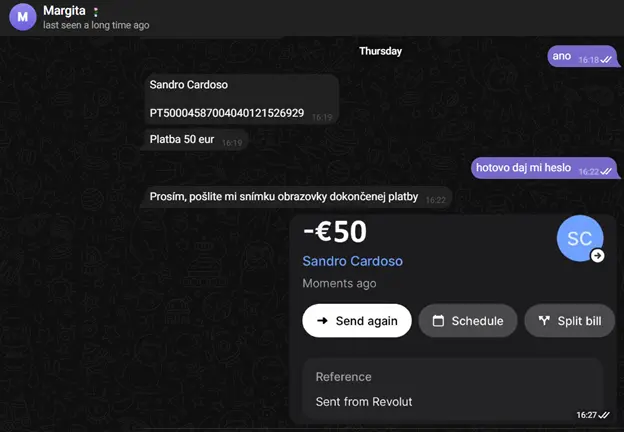

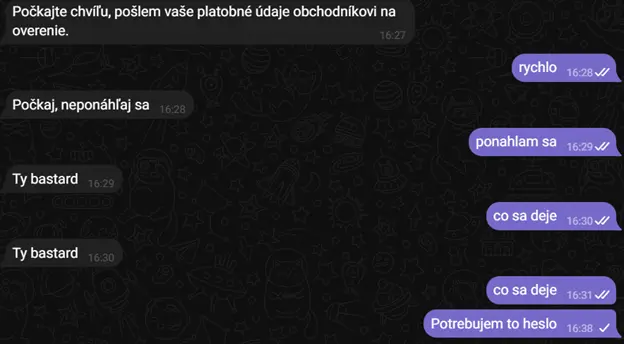

Schritt 4: Der „Bastard“-Moment und der Haken

Unser Ziel war es, den Moment zu identifizieren, in dem ein Opfer mehr verliert als den bisher eingesetzten 1 Euro. Der kam mit der nächsten Aufgabe: Als wir die „Auszahlung“ des „Gewinns“ verlangten, hieß es plötzlich, man brauche ein „Entsperr‑Passwort“, das es erst nach einer weiteren Einzahlung gäbe. Gefordert: 50 Euro, angebliche Provision 15 Euro.

- Option 1: (180 s) Zahlung 【50】 Provision 【15】 (Provision 30 %)

- Option 2: (120 s) Zahlung 【60】 Provision 【21】 (Provision 35 %)

- Option 3: (60 s) Zahlung 【70】 Provision 【28】 (Provision 40 %)

Ab hier wurde es zum Spiel: Statt real zu zahlen, schickten wir einen gefälschten Zahlungs‑Screenshot. Die Reaktion des Betrügers bestätigte alles – statt Floskeln kam ein „Du Bastard“. In diesem Moment fiel die Maske. Technisch überraschend: Wir hatten einen Bot vermutet; der beschimpft selten. Unser Fazit: vermutlich ein Hybrid – teils Automatisierung, teils Mensch.

Parallel sammelten wir technische Hinweise zur Infrastruktur der Täter: Die Domain der „Investment“-Seite war frisch registriert – ein klassisches Scam‑Merkmal. Zahlungen liefen über Revolut. Ein Canary‑Token‑Link sollte IP und weitere Details preisgeben – geantwortet hat nur der TelegramBOT‑Server. Schneller OSINT brachte ein paar Accounts, nichts Substanzielles.

Es war ein typischer Task‑Scam: vermeintlich einfache Aufgaben, danach Gebühren, Anzahlungen oder „Unlock“-Zahlungen (oft in Krypto). Nach der Zahlung folgen neue Forderungen – oder der Betrüger verschwindet. Exakt dieses Muster.

Zum Abschluss meldeten wir die Funde bei Amazon als „AWS Resource Abuse“ und den betrügerischen Revolut‑Account – und schrieben diesen Artikel. Wenn wir schon nicht reich wurden, sollen wenigstens andere kein Geld verlieren.

Wichtige Warnsignale, die schützen

Unser Experiment zeigt: Dieser Scam lässt sich erkennen – wenn man weiß, worauf zu achten ist:

- Unerwünschter Kontakt: Nicht auf spontane Jobangebote via WhatsApp/Telegram reagieren. Seriöse Arbeitgeber kontaktieren so nicht – schon gar nicht ohne Gespräch.

- Erst zahlen, dann Auszahlung: Grundregel: „Gebühr für Premium‑Aufgaben“, „Training“, „Auszahlung“ = Betrug.

- Zu gut, um wahr zu sein: Hohe Erträge fürs Liken/Klicken sind unrealistisch. Klingt etwas zu gut, ist es fast immer ein Scam.

- Druck und Dringlichkeit: Betrüger erzeugen künstliche Eile. Seriöse Firmen geben Zeit zur Prüfung.

Was tun, wenn Sie betroffen sind?

Keine Scham – Sie sind Profis aufgesessen. Handeln Sie sofort:

- Kontakt abbrechen: Kommunikation sofort blockieren.

- Bank kontaktieren: Verdächtige Transaktionen melden und Karten sperren. In Krypto transferiertes Geld ist kaum rückholbar.

- Erfahrung teilen: Familie und Community informieren – das hilft anderen.

Aufklärung ist der beste Schutz. Wer „schnelles Geld“ verspricht, lässt am Ende nur den Betrüger verdienen.