Takto jsme „ne“zbohatli na scamu

Představte si, že vám zavolá neznámé číslo. Automatický hlas vás v češtině vyzve, abyste si přidali kontakt na WhatsAppu s příslibem práce. Pro mnoho z nás jasný signál podvodu, pro nás výzva. Rozhodli jsme se vžít do role oběti a s přístupem etických hackerů prozkoumat, jak tato schéma funguje zevnitř.

Pokud jste v poslední době dostali nečekaný telefonát z čísla začínajícího na +420 nebo +43, nejste sami. Všechno začalo nedávným únikem telefonních čísel a dalších údajů jednoho z telekomunikačních gigantů, kterému uniklo až 850 000 záznamů zákaznických účtů. Tento blogpost je příběhem naší „mise“, která odhalila, jak podvodníci na Slovensku a v Evropě využívají psychologii, sociální inženýrství a technologie k okrádání lidí.

Krok 1: Vstup do lví jámy

S dávkou zvědavosti a se všemi bezpečnostními opatřeními na stole jsme si přidali podezřelé číslo na WhatsAppu. Nešlo o žádné peníze, ale o čistý výzkum a potvrzení, že jde o scam. Vytvořili jsme si zcela novou, dočasnou identitu – s novou e-mailovou adresou, bankovním účtem a Telegram profilem, které podvodníci nemohli spojit s naší reálnou identitou.

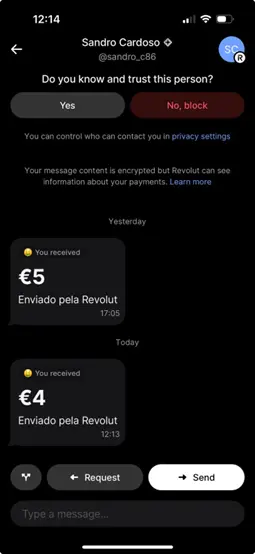

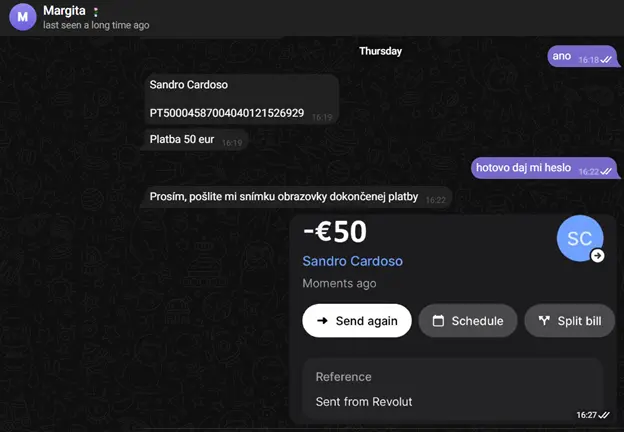

První úkol přišel okamžitě: lajknout tiktokové video a poslat snímek obrazovky. Slibovaná odměna? 5 eur. Zní to jednoduše, s nově založeným účtem jsme se pustili do toho a lajkovali videa. Po splnění úkolu jsme byli přesměrováni na Telegram, kde nás kontaktovala „recepční“, požádala o IBAN a naši (vymyšlenou) identitu a skutečně nám poslala peníze.

To má navodit pocit důvěry a legitimity. Tento psychologický trik je klíčový. Podvodníci vám pošlou malou částku, aby ve vás vzbudili dojem, že „systém“ funguje, a snížili vaši ostražitost. Oběť pak snadněji riskuje víc.

Krok 2: Cesta do pracovní skupiny

Po první platbě jsme byli přidáni do obrovské „pracovní skupiny“ na Telegramu s více než 3500 členy. Tato skupina slouží jako sociální důkaz – má navodit dojem legitimní, velké komunity, která vydělává peníze. Úkoly přibývaly pravidelně – lajkování, odběry, sdílení. Za každý úkol jsme získali 1 euro. Všechno bylo až podezřele jednoduché. A protože nám slibovali až 180 eur denně, rozhodli jsme se pokračovat.

Brzy ale přišlo to, co jsme čekali: prémiové, placené úkoly. Náš „výdělek“ v systému se pomalu šplhal k 9 eurům a rozhodli jsme se vložit 10 eur do první prémiové mise. Tedy z vlastních zdrojů jsme investovali zatím jen 1 euro jako vstupní investici k „obrovskému bohatství“, které mělo následovat.

Krok 3: Past s kryptoměnami

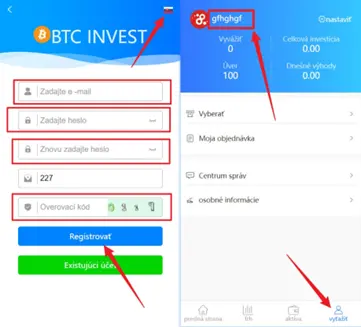

Naše „recepční“ nás přesměrovala na „zkušenějšího obchodníka“, který nás provede procesem investování. Na placené úkoly nás poslali na další telegramový účet a na podvodnou stránku tvářící se jako platforma pro obchodování s kryptem: https://www.hdbtcjle.com//#/Reg?code=227. Na této stránce jsme „vložených“ 10 eur viděli připsaných – obchodník je tam „přenesl“. Podvodníci nás instruovali, jak „investovat“, a během deseti minut jsme sledovali, jak se „vklad“ mění na 16 eur.

To je pro skutečnou oběť silný moment. Potvrzení, že systém „funguje“ a přináší zisk, potlačuje racionalitu a budí chamtivost. V této fázi už většina lidí uvěří a je ochotná riskovat víc.

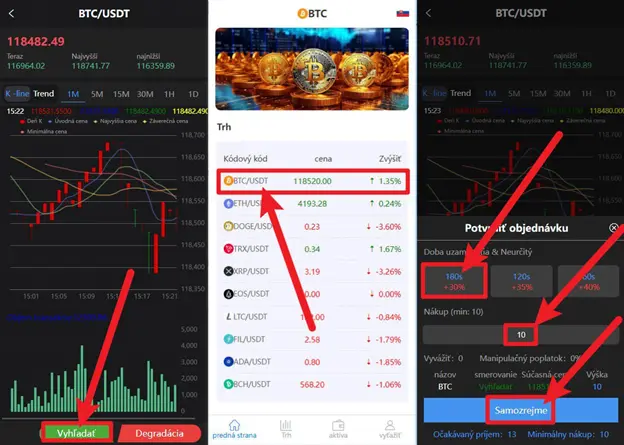

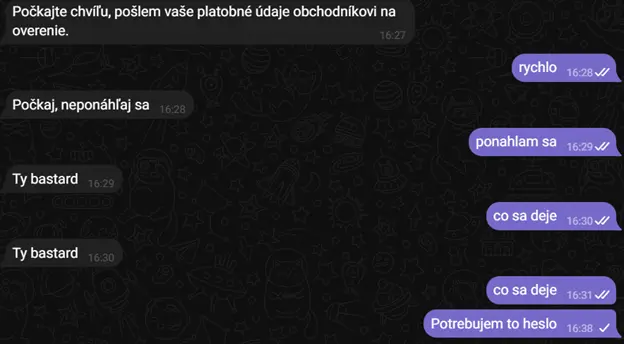

Krok 4: Test „bastardů“ a odhalení háčku

Hlavním cílem bylo odhalit okamžik, kdy by oběť začala přicházet o víc než dosud vložené 1 euro. Ten přišel s dalším úkolem. Když jsme požádali o výplatu „zisku“, nastal problém. Obchodník tvrdil, že potřebuje „heslo k odemknutí peněz“, které dostaneme až po další investici. Požadovaná investice byla 50 eur, údajná provize 15 eur.

- Možnost 1: (180 s) Platba 【50】 Provize 【15】 (Provize 30 %)

- Možnost 2: (120 s) Platba 【60】 Provize 【21】 (Provize 35 %)

- Možnost 3: (60 s) Platba 【70】 Provize 【28】 (Provize 40 %)

Pak už to byla hra. Místo reálné platby jsme poslali falešný screenshot platby. Reakce podvodníka nás utvrdila – místo obvyklých frází nás počastoval výrazem „Ty bastard“. V tu chvíli se maska zcela sundala. (Ano, s nadsázkou jsme „stále netušili“, že jde o scam. 😄) Překvapilo nás to i z technického pohledu: čekali jsme bota, ale ten by nás sotva nazýval „bastardem“. Po pokusu vyhodnotit, zda by šlo o agenta, jsme nic spolehlivého nezjistili – nejspíš hybrid: něco bot, něco člověk.

Celou dobu jsme sbírali technické indicie o infrastruktuře podvodníků. Doména „investičního“ webu byla zaregistrována nedávno – klasický znak scamu. Platby probíhaly přes Revolut. Poslali jsme i odkaz s Canary Tokenem, který měl odhalit IP a další údaje. Odpověděl jen server TelegramBOTu. Rychlý OSINT přinesl pár uživatelských účtů, nic zásadního.

Šlo o typický Task scam – podvod s „jednoduchými úkoly“ a následnými platbami „poplatků“, záloh či „odemykacích“ plateb (často v kryptu). Po zaplacení buď následují další požadavky, nebo podvodník zmizí. Přesně podle šablony tohoto případu.

Na závěr jsme nálezy nahlásili Amazonu jako „AWS resource abuse“, také podvodný účet na Revolutu – a sepsali tento článek. Když jsme nezbohatli my, ať aspoň ostatní nepřijdou o peníze.

Klíčové varovné signály, které vás ochrání

Náš experiment ukázal, že tento typ podvodu se dá poznat. Stačí vědět, na co si dát pozor:

- Nežádaný kontakt: Nereagujte na nečekané nabídky práce přes WhatsApp/Telegram. Legitimní zaměstnavatel neoslovuje takto a bez pohovoru.

- Musíte platit, abyste dostali zaplaceno: Zásadní pravidlo. „Poplatek za prémiové úkoly“, „školení“, „výběr“ = podvod.

- Příliš dobrá nabídka: Vysoké výdělky za lajkování/klikání jsou nereálné. Zní-li to příliš dobře, v 99 % jde o scam.

- Tlak na rychlé rozhodnutí: Podvodníci vytvářejí urgentnost. Legitimní firmy dávají prostor k ověření nabídky.

Co dělat, pokud jste se stali obětí

Nepropadejte studu – jste obětí „profesionálních“ manipulátorů. Jednejte hned:

- Přerušte kontakt: Okamžitě zablokujte komunikaci s podvodníky.

- Kontaktujte banku: Ihned nahlaste podezřelé transakce a zablokujte karty. Peníze převedené do krypta se získávají zpět velmi těžko. (Samotný IBAN zneužít nejde.)

- Sdílejte zkušenost: Řekněte o ní blízkým i komunitě – pomůžete dalším.

Nejúčinnější obranou je osvěta. Pokud vám někdo slibuje rychlé peníze, vydělá jen podvodník.